NSX Intelligence Nedir

NSX intelligence, NSX-T’den ayrı olarak paketlenen ve mikro-segmentasyon için derin flow analizi yapan, flow bazlı görsel arayüz sağlayan, networkte oluşan anomalileri tespit edebilen ve Network Trafik Analizi (NTA) özelliklerine sahip bir ek appliance’dır.

Burada NSX Intelligence detaylarına girmeden önce biraz terminolojiden bahsetmek yerinde olacaktır diye düşünüyorum. Sonrasında mevcut özellikleri örnekliyor olacağım.

Mikro-segmentasyon Nedir?

Mikro-segmentasyon private, public cloud alanlarında, on-prem data center’da veya multi-site yapılandırmalarda iş yüklerinin tipinden veya nerede, hangi networklerde konumlandırıldıklarından bağımsız olarak mantıksal gruplar veya alanlar yardımıyla iş yüklerinin bireysel olarak her birine uygulanabilecek policy’ler oluşturmaya zemin sağlayan, ve bu yaklaşım ile zero trust olarak adlandırılan (Türkçesi babana bile güvenme) güvenlik modelini ortaya koyan bir methoddur.

Geleneksel network mimarisinde kullanılan merkezcil filtreleme modeli yerine dağıtık bir filtreleme modelinde uygulanabilir olması, her bir iş yükünün dahil olduğu sub-networklerden bağımsız olarak istenen adette güvenlik politikası uygulanabilmesine zemin sağlamaktadır. Yani basitçe iş yükünün dahil olduğu network ne olursa olsun sadece kendisini ilgilendiren firewall kuralları + (IPS/IDS) uygulanabilir ve her iş yükü bireysel olarak değerlendirilebilir. Burada her bir iş yükü olarak bahsettiğim şeyi biraz daha maddeleştirirsek örnek olarak Sanal Makine (VM) veya Fiziksel Sunucu (BM) olarak düşünebiliriz.

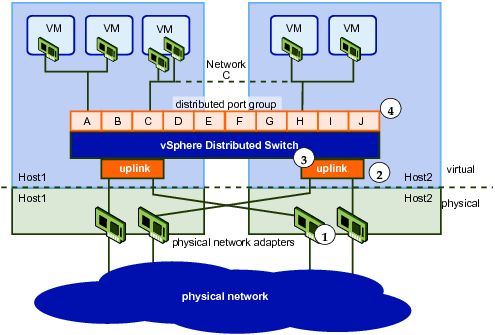

Burada mikro-segmentasyon’un önemini kavramak istiyorsak günümüz sanal switch yapılandırmasına değinmekte büyük fayda var. Aşağıda görselde gördüğümüz 2 adet ESXi host üzerinde VM’ler haberleşirken farklı senaryolar oluşmaktadır. Örnek olarak sağ tarafta C networkünde bulunan VM’ler ile sol tarafta bulunan ikili grubun haberleşmesi (farklı networkler) merkezcil bir gateway yardımı ile olmaktadır. Yani fiziksele çıkıp geri dönmektedir. Ancak C networkü içerisinde yer alan VM’leri baz alırsak yine burada karşımıza iki farklı senaryo çıkmaktadır. Birinci senaryo Host1’de yer alan VM’in Host2’de yer alan VM’ler ile haberleşme durumu ki bu durumda paketler en yakın noktadan karşıya (ToR) geçecektir. İkinci durumda ise aynı host üzerinde bulunan iki VM ve bunlar aynı networkte ise hiç bir şekilde fiziksel network’e çıkmayacak ve VDS seviyesinde packet forwarding gerçekleşecektir.

Aynı networkte bulunan iş yüklerinin haberleştiği bu senaryolarda ise geleneksel firewalling tam anlamıyla etkisiz eleman durumunda kalmaktadır. Hypervisor’den dışarıya dahi çıkmayan bu trafiği filtrelemek ve güvenli bir hale getirmek için farklı farklı taklalar atmak ise günümüz güvenlik standartlarını uygulayayım derken gereken iş gücünü katlamak anlamına gelmektedir. İşte tam burada Software Defined Networking ve mikro-segmentasyon olarak adlandırdığımız metodlar hayatımızı ciddi derecede kolaylaştırmaktadır.

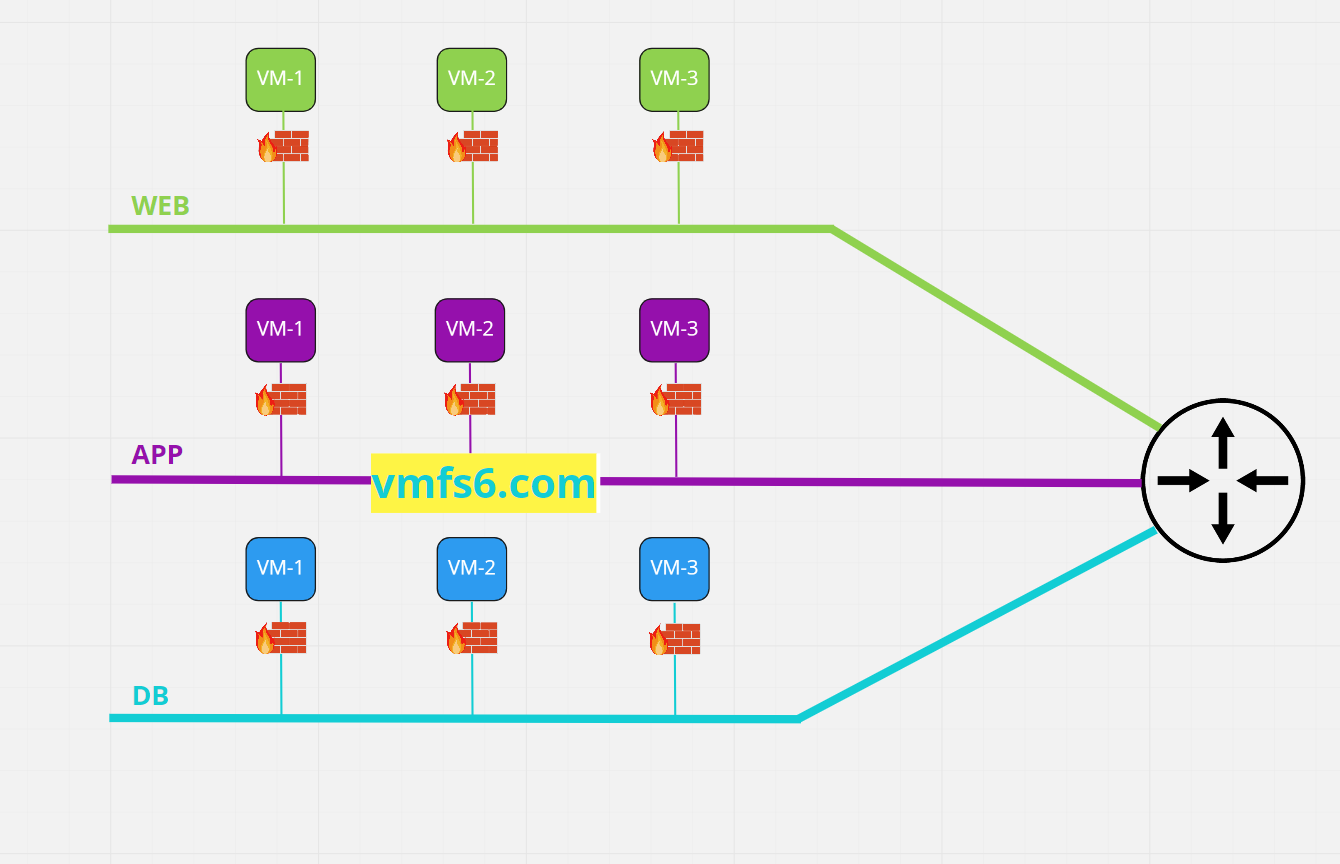

Yukarıda gördüğümüz görselde distributed firewalling ile mikro-segmentasyon yapmaya hazır bir ortam karşımıza çıkmaktadır. Burada Web-App-DB segmentleri arasında oluşan trafiği filtrelemek geleneksel mimari ile mümkün iken örnek olarak APP VM’lerinin kendi arasında haberleşme durumu mikro-segmentasyon gerektirmektedir. Genel olarak konuşacak olursak en efektif mikro-segmentasyon yöntemi distributed firewalling ile sağlanır diyebilirim. Distributed Firewalling ile her bir VM’in önünde mikro bir firewall instance oluşur ve istediğimiz kuralları bu noktada uygulayabiliriz. Örnek DB segmenti içerisindeki VM-1 VM-2’ye bir paket göndermek istediğinde önce VM-1 önündeki firewall instance’da filtrelenir, sonra VM-2 önündeki firewall instance’da filtrelenir. Bu da hem kaynak hem de hedefte eğer poliçelerimize uygun ise haberleşmenin gerçekleşebileceği anlamına gelmektedir.

Sonuç olarak; DFW ve mikro-segmentasyon ile aynı broadcast domainde filtrelemeyi çok rahat bir şekilde yapabilir ve zero trust modelini uygulayabilir duruma geliriz. Günümüz data centerlarında oluşan trafiğin yaklaşık %80’i data center içerisinde döndüğünden sadece kuzey güney filtrelemesi yapmanın doğuracağı atak alanının vahametini sizlerin takdirine bırakıyorum. Ancak şuna benzediğini söyleyebilirim.

Network Trafik Analizi (NTA) Nedir?

Network trafik analizi (NTA), ağda oluşan anomalileri, ağın kullanılabilirliğini, güvenlik ve operasyonel açıdan fonksiyonalitesini izleme yöntemidir. Temel olarak bir kaç maddede özetlemek gerekirse;

- Malware takip/engelleme

- Güvenlik riski teşkil eden protokol ve cipher takibi

- Gerçek zamanlı ve geriye dönük ağ metrikleri

- Yavaşlayan networkler için çıkmaz noktaların tespiti

- Ağda tam anlamıyla görünürlük sağlama durumu

Network Trafik Analizi (NTA) Neden Gereklidir?

Network’te firewall, IPS/IDS gibi ürünler genel olarak dikey düzlemde üzerinden geçen trafiği izleme/analiz etme veya engelleme görevlerine sahipken, NTA ürünleri temel olarak her hangi bir açık nokta bırakmadan tüm Data Center trafiğini izleme/takip etme ve gerekli durumlarda önlem alma özellikleriyle karşımıza çıkar. Burada trafiğe konu olan TCP/IP paketleri de olabilir API call’larda olabilir.

NSX Intelligence Genel Mimari

tyilmaz.net teletek.net.tr sunucularında barındırılmaktadır.

tyilmaz.net teletek.net.tr sunucularında barındırılmaktadır.